Claves sobre la vulnerabilidad Apache Log4j y cómo protegerse

Desde el pasado viernes, el equipo de Check Point Research ha sido testigo de lo que parece una represión evolutiva, con la introducción rápida de nuevas variaciones del exploit original, más de 60 en menos de 24 horas. Desde Check Point Software, ya han evitado más de 845.000 intentos de asignación de la vulnerabilidad, más del 46% de esos intentos fueron realizados por grupos maliciosos conocidos.

Check Point Research (CPR), la división de Inteligencia de Amenazas de Check Point® Software Technologies Ltd. (NASDAQ: CHKP), un proveedor líder de soluciones de ciberseguridad a nivel mundial, alerta de una vulnerabilidad crítica de ejecución remota de código (RCE) en el paquete de registro de Apache Log4j 2 versiones 2.14.1 e inferiores (CVE-2021-44228). Apache Log4j es la biblioteca de registro java más popular, con más de 400.000 descargas en su proyecto GitHub. Es utilizada por un gran número de empresas en todo el mundo, permitiendo el registro en un amplio conjunto de aplicaciones muy conocidas. Desde el pasado viernes, los investigadores han sido testigos de lo que parece una represión evolutiva, con la introducción rápida de nuevas variaciones del exploit original, más de 60 en menos de 24 horas.

Explotar esta vulnerabilidad es sencillo y permite a los ciberdelincuentes controlar servidores web basados en java y lanzar ataques de ejecución remota de código. Por ello, es fundamental tener en cuenta que la biblioteca Log4j está integrada en casi todos los servicios o aplicaciones de Internet que conocemos, como Twitter, Amazon, Microsoft, Minecraft y otros.

En la actualidad la mayoría de los ataques se centran en el uso de la minería de criptomonedas a costa de las víctimas, sin embargo, ante el ruido de este fenómeno, los ciberdelincuentes pueden atacar a objetivos de mayor calidad. Por ejemplo, se puede explotar tanto en HTTP como en HTTPS (la versión cifrada de la navegación). El número de combinaciones de cómo hacerlo da al atacante muchas alternativas para saltarse las protecciones recién introducidas. Esto significa que una capa de protección no es suficiente y, sólo una postura de seguridad de varias capas, proporcionaría una protección robusta.

Esta vulnerabilidad, debido a la complejidad para parchearla y a la facilidad para explotarla, permanecerá con nosotros durante años, a menos que las empresas y los servicios tomen medidas inmediatas para evitar ataques a sus productos.

Teniendo en cuenta la temporada de festivos, en las que los equipos de seguridad pueden ser más lentos a la hora de implementar medidas de protección, la amenaza es inminente. Esta actúa como una ciberpandemia: es altamente contagiosa, se propaga rápidamente y tiene múltiples variantes, lo que obliga a que haya más formas de atacar.

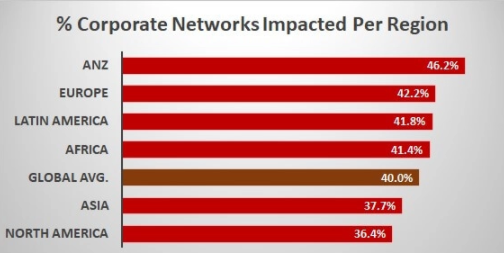

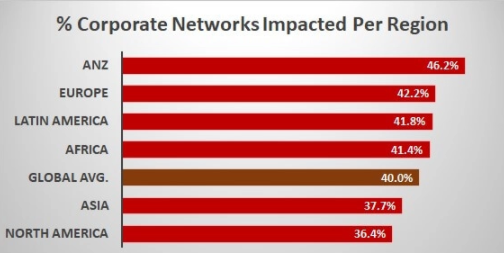

Desde Check Point Software, ya han evitado más de 845.000 intentos de asignación de la vulnerabilidad, más del 46% de esos intentos fueron realizados por grupos maliciosos conocidos. Hasta ahora se ha observado un intento de explotación en más del 40% de las redes corporativas a nivel mundial.

La arquitectura de Check Point Infinity no se ve afectada por Log4j. La compañía ha verificado a fondo que la vulnerabilidad no afecta a su cartera de Infinity, incluyendo Quantum Gateways, SMART Management, Harmony Endpoint, Harmony Mobile, ThreatCloud y CloudGuard.

Además, Apache ha proporcionado un parche (Log4j 2.15.0) para mitigar la vulnerabilidad. Los usuarios pueden actualizar su versión en consecuencia.

Se trata claramente de una de las vulnerabilidades más graves en los últimos años

Apache ha proporcionado un parche (Log4j 2.15.0) para mitigar la vulnerabilidad para que los usuarios pueden actualizar su versión y protegerse

Check Point Research (CPR), la división de Inteligencia de Amenazas de Check Point® Software Technologies Ltd. (NASDAQ: CHKP), un proveedor líder de soluciones de ciberseguridad a nivel mundial, alerta de una vulnerabilidad crítica de ejecución remota de código (RCE) en el paquete de registro de Apache Log4j 2 versiones 2.14.1 e inferiores (CVE-2021-44228). Apache Log4j es la biblioteca de registro java más popular, con más de 400.000 descargas en su proyecto GitHub. Es utilizada por un gran número de empresas en todo el mundo, permitiendo el registro en un amplio conjunto de aplicaciones muy conocidas. Desde el pasado viernes, los investigadores han sido testigos de lo que parece una represión evolutiva, con la introducción rápida de nuevas variaciones del exploit original, más de 60 en menos de 24 horas.

Explotar esta vulnerabilidad es sencillo y permite a los ciberdelincuentes controlar servidores web basados en java y lanzar ataques de ejecución remota de código. Por ello, es fundamental tener en cuenta que la biblioteca Log4j está integrada en casi todos los servicios o aplicaciones de Internet que conocemos, como Twitter, Amazon, Microsoft, Minecraft y otros.

En la actualidad la mayoría de los ataques se centran en el uso de la minería de criptomonedas a costa de las víctimas, sin embargo, ante el ruido de este fenómeno, los ciberdelincuentes pueden atacar a objetivos de mayor calidad. Por ejemplo, se puede explotar tanto en HTTP como en HTTPS (la versión cifrada de la navegación). El número de combinaciones de cómo hacerlo da al atacante muchas alternativas para saltarse las protecciones recién introducidas. Esto significa que una capa de protección no es suficiente y, sólo una postura de seguridad de varias capas, proporcionaría una protección robusta.

Esta vulnerabilidad, debido a la complejidad para parchearla y a la facilidad para explotarla, permanecerá con nosotros durante años, a menos que las empresas y los servicios tomen medidas inmediatas para evitar ataques a sus productos.

Teniendo en cuenta la temporada de festivos, en las que los equipos de seguridad pueden ser más lentos a la hora de implementar medidas de protección, la amenaza es inminente. Esta actúa como una ciberpandemia: es altamente contagiosa, se propaga rápidamente y tiene múltiples variantes, lo que obliga a que haya más formas de atacar.

Los números detrás de CVE-2021-44228

Esta CVE se une a la atmósfera general de ciberpandemia en la que las principales vulnerabilidades en el software y los servicios populares afectan a un enorme número de organizaciones.Desde Check Point Software, ya han evitado más de 845.000 intentos de asignación de la vulnerabilidad, más del 46% de esos intentos fueron realizados por grupos maliciosos conocidos. Hasta ahora se ha observado un intento de explotación en más del 40% de las redes corporativas a nivel mundial.

Figura 1. Diagrama: Regiones más afectadas

Claves para estar protegido

Check Point ya ha lanzado una nueva protección para las Quantum Gateway impulsada por Threat Cloud, diseñada para prevenir este ataque, y mantener la protección. Para ello, las Quantum gateways deben estar actualizadas con las nuevas protecciones automáticas. En caso contrario, se deberá implementar una nueva barrera de protección siguiendo las directrices aquí detalladas. Desde la compañía instan a los equipos de TI y de seguridad a que tomen medidas de corrección inmediatas al respecto.La arquitectura de Check Point Infinity no se ve afectada por Log4j. La compañía ha verificado a fondo que la vulnerabilidad no afecta a su cartera de Infinity, incluyendo Quantum Gateways, SMART Management, Harmony Endpoint, Harmony Mobile, ThreatCloud y CloudGuard.

Además, Apache ha proporcionado un parche (Log4j 2.15.0) para mitigar la vulnerabilidad. Los usuarios pueden actualizar su versión en consecuencia.

«Es muy importante destacar la gravedad de esta amenaza. A primera vista, está dirigida a los mineros de criptomonedas, pero creemos que crea el tipo de ruido de fondo que los ciberdelincuentes tratarán de aprovechar para atacar toda una serie de objetivos de alto valor, como los bancos, la protección del Estado y las infraestructuras críticas. Empezamos a aplicar nuestra protección el viernes y el domingo ya habíamos evitado más de 400.000 intentos de explotar la vulnerabilidad en más de un tercio de todas las redes corporativas del mundo. Lo más preocupante es el hecho de que casi la mitad de esos intentos fueron realizados por grupos maliciosos conocidos. Los equipos de seguridad deben actuar con la máxima urgencia, ya que el potencial de daño es incalculable. La necesidad de una respuesta rápida se ve acentuada por el hecho de que se descubrió al final de la semana laboral, en el período previo a la temporada de vacaciones, cuando los técnicos pueden ser más lentos en la aplicación de medidas de protección. En Check Point Software llevamos varios meses dando la voz de alarma sobre una «ciberpandemia» y esto es exactamente a lo que nos referimos. Es muy contagiosa y se propaga rápidamente, por lo que es esencial una vigilancia constante y una estrategia de prevención sólida», alerta Lotem Finkelstein, director de inteligencia de amenazas e investigación de Check Point Software Technologies.

No hay comentarios.