Detectan un nuevo ataque que utiliza el servicio Dynamic 365 Customer Voice de Microsoft para enviar enlaces de phishing

Avanan, una empresa de Check Point Software, descubre un nuevo método que aprovecha las páginas web legítimas para burlar los sistemas de seguridad. Los sistemas de seguridad no pueden bloquear directamente a Microsoft, ya que bloquearía el trabajo.

Avanan, una empresa de Check Point® Software Technologies Ltd. (NASDAQ: CHKP), un proveedor líder de soluciones de ciberseguridad a nivel mundial, alerta sobre uno de sus nuevos descubrimientos en el que atacantes están utilizando Dynamic 365 Customer Voice de Microsoft para enviar enlaces de phishing.

En los últimos meses cada vez son más los cibercriminales que utilizan «La Autopista Estática», una técnica que aprovecha las páginas web legítimas para burlar los sistemas de seguridad y llegar a los usuarios. En este tipo de ataques, los sistemas de seguridad no pueden bloquear directamente a Microsoft, ya que bloquearía el trabajo.

Este tipo de ataques se están produciendo con frecuencia en Facebook, PayPal o QuickBooks, entre otros. Es increíblemente difícil para los softwares de seguridad averiguar qué es real y qué se esconde detrás del enlace legítimo. Además, muchos sistemas ven un enlace conocido y, por defecto, no lo escanean.

Es por ello que este es un ataque particularmente complicado, sobre todo, porque el enlace de phishing no aparece hasta el último paso. Primero dirigen a los usuarios a una página legítima, por lo que pasar por encima de la URL en el cuerpo del correo electrónico no proporcionará protección. Ante esta situación, sería importante recordar a los usuarios que miren todas las URL, incluso cuando no estén en el cuerpo del correo electrónico.

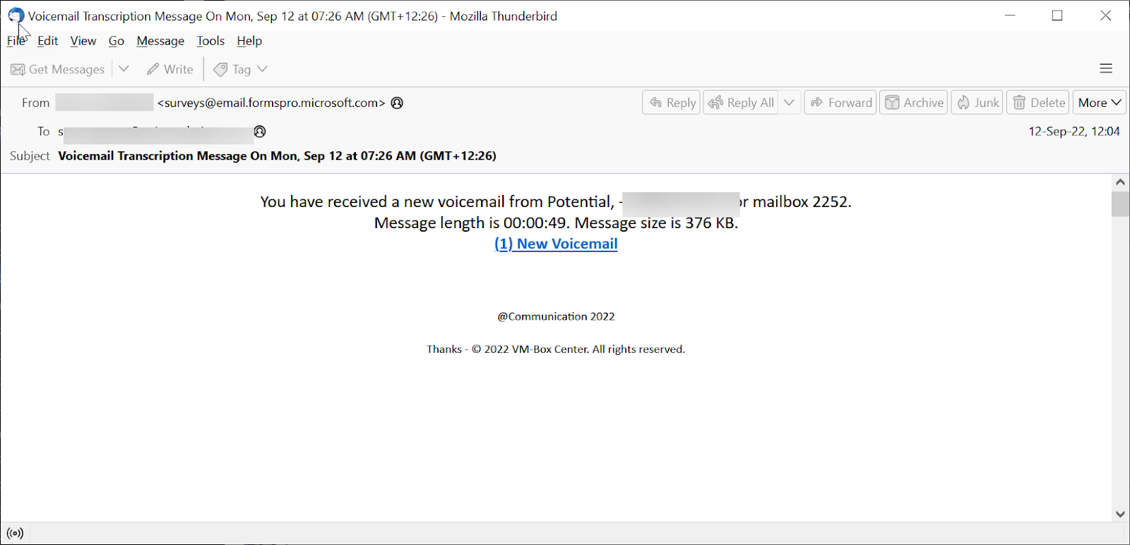

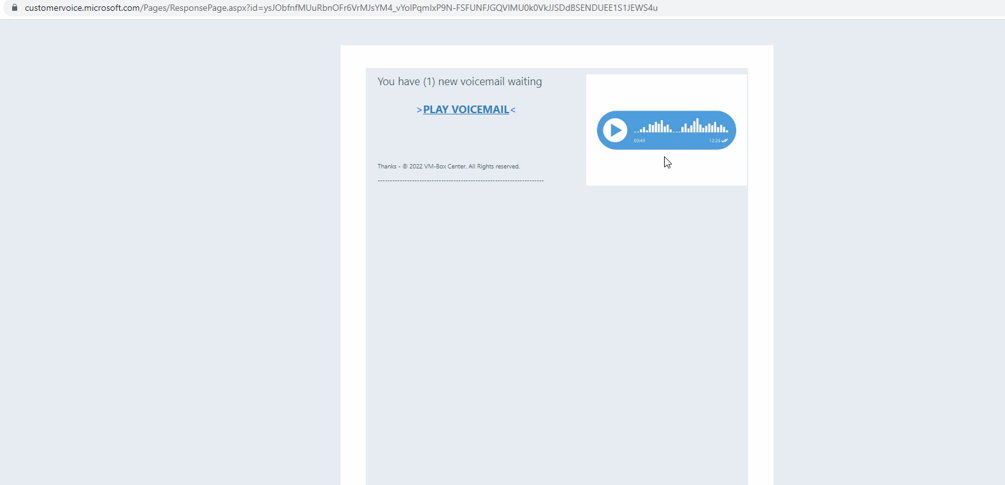

Este correo electrónico proviene de la función de encuestas de Dynamics 365. Curiosamente, se puede ver que la dirección de envío tiene «Forms Pro», que es el antiguo nombre de la función de encuestas. El email muestra que se recibió un nuevo mensaje de voz. Para el usuario final, esto parece un mensaje de voz de un cliente, que debería ser importante escuchar. Hacer clic en él es el paso natural.

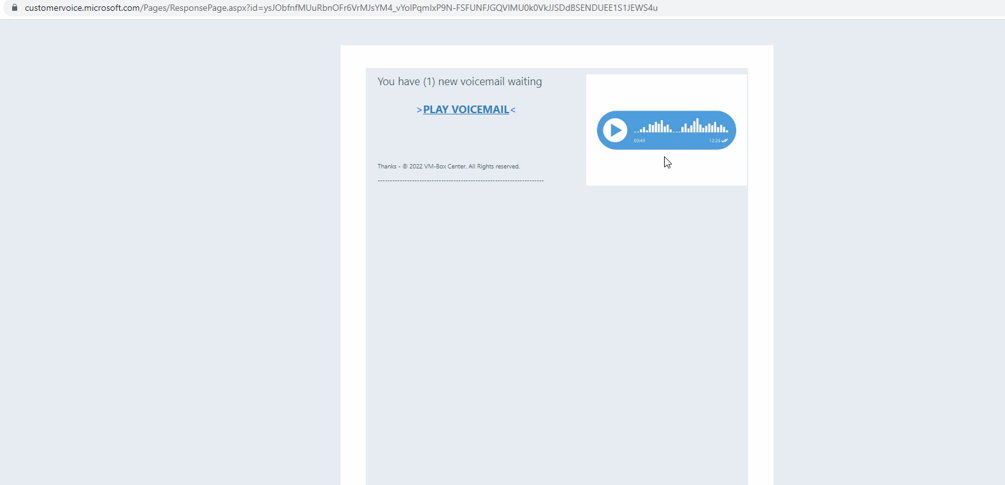

Este es un enlace legítimo de Customer Voice de Microsoft. Como el enlace es auténtico, los programas de detección pensarán que este correo electrónico es válido. Sin embargo, al hacer clic en el botón «Play Voicemail», los ciberdelincuentes tienen más trucos bajo la manga. La intención del email no está en el buzón de voz en sí, sino en hacer clic en el botón «Play Voicemail», que redirige a un enlace de phishing.

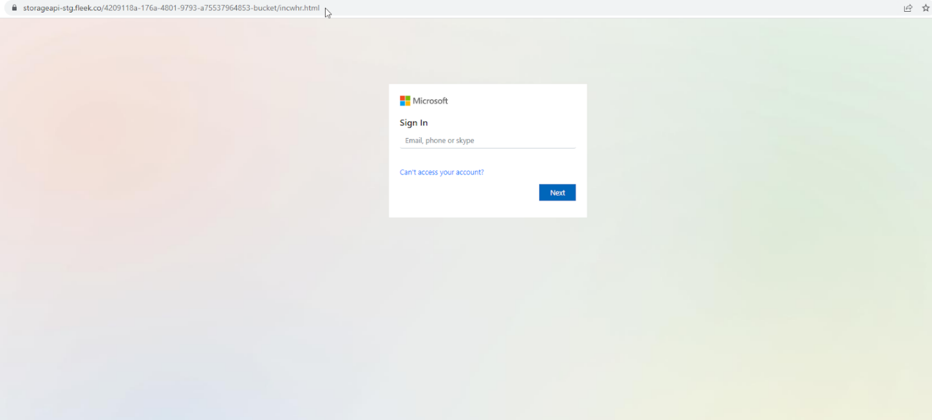

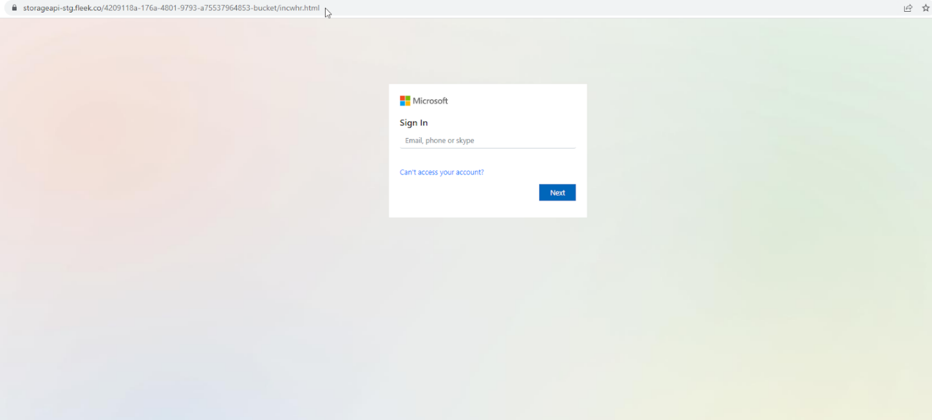

Una vez que se hace clic en el enlace del buzón de voz, se redirige a una página de inicio de sesión de Microsoft idéntica. Aquí es donde los atacantes roban su nombre de usuario y contraseña. Hay que tener en cuenta que la URL es diferente a la de una página típica de Microsoft.

Avanan, una empresa de Check Point® Software Technologies Ltd. (NASDAQ: CHKP), un proveedor líder de soluciones de ciberseguridad a nivel mundial, alerta sobre uno de sus nuevos descubrimientos en el que atacantes están utilizando Dynamic 365 Customer Voice de Microsoft para enviar enlaces de phishing.

En los últimos meses cada vez son más los cibercriminales que utilizan «La Autopista Estática», una técnica que aprovecha las páginas web legítimas para burlar los sistemas de seguridad y llegar a los usuarios. En este tipo de ataques, los sistemas de seguridad no pueden bloquear directamente a Microsoft, ya que bloquearía el trabajo.

Este tipo de ataques se están produciendo con frecuencia en Facebook, PayPal o QuickBooks, entre otros. Es increíblemente difícil para los softwares de seguridad averiguar qué es real y qué se esconde detrás del enlace legítimo. Además, muchos sistemas ven un enlace conocido y, por defecto, no lo escanean.

Es por ello que este es un ataque particularmente complicado, sobre todo, porque el enlace de phishing no aparece hasta el último paso. Primero dirigen a los usuarios a una página legítima, por lo que pasar por encima de la URL en el cuerpo del correo electrónico no proporcionará protección. Ante esta situación, sería importante recordar a los usuarios que miren todas las URL, incluso cuando no estén en el cuerpo del correo electrónico.

Metodología de ataque

En este ataque, los ciberdelincuentes utilizan notificaciones de exploradores falsas para enviar archivos maliciosos. Avanan se encontró con cientos de estos ataques en las últimas semanas.- Vector: correo electrónico.

- Tipo: recolección de credenciales.

- Técnicas: ingeniería social, suplantación de identidad.

- Objetivo: cualquier usuario final.

Ejemplo de email 1.

Este correo electrónico proviene de la función de encuestas de Dynamics 365. Curiosamente, se puede ver que la dirección de envío tiene «Forms Pro», que es el antiguo nombre de la función de encuestas. El email muestra que se recibió un nuevo mensaje de voz. Para el usuario final, esto parece un mensaje de voz de un cliente, que debería ser importante escuchar. Hacer clic en él es el paso natural.

Ejemplo de email 2.

Ejemplo de email 3.

Mejores prácticas para protegerse

- Para evitar ser víctima de este tipo de ataques, se recomienda hacer lo siguiente:

- Supervisar siempre todas las URL, incluso las que no están en el cuerpo del correo electrónico.

- Cuando se recibe un email con un mensaje de voz, hay que asegurarse de que se trata de un correo conocido y verificado.

- Si alguna vez no se está seguro de un email, preguntar al remitente original.

No hay comentarios.