Actividad de ransomware dirigida al sector sanitario y de salud pública

Este aviso utiliza el marco de trabajo MITRE Adversarial Tactics, Techniques, and Common Knowledge (ATT & CK®) versión 7. Consulte ATT & CK para Enterprise versión 7 para conocer todas las tácticas y técnicas de los actores de amenazas a las que se hace referencia.

Este aviso conjunto de ciberseguridad fue coautor de la Agencia de Seguridad de Infraestructura y Ciberseguridad (CISA), la Oficina Federal de Investigaciones (FBI) y el Departamento de Salud y Servicios Humanos (HHS). Este aviso describe las tácticas, técnicas y procedimientos (TTP) utilizados por los ciberdelincuentes contra objetivos en el Sector Salud y Salud Pública (HPH) para infectar sistemas con ransomware, especialmente Ryuk y Conti, con fines de lucro.

El CISA, el FBI y el HHS tienen información creíble de una amenaza creciente e inminente de delitos cibernéticos para los hospitales y proveedores de atención médica de EE. El CISA, el FBI y el HHS están compartiendo esta información para advertir a los proveedores de atención médica a fin de garantizar que tomen las precauciones oportunas y razonables para proteger sus redes de estas amenazas.

Haga clic aquí para obtener una versión en PDF de este informe.

Resultados clave

- El CISA, el FBI y el HHS evalúan que los ciberataques malintencionados se dirigen al sector HPH con el malware TrickBot y BazarLoader, lo que a menudo conduce a ataques de ransomware, robo de datos y la interrupción de los servicios de salud.

- Estos problemas serán particularmente desafiantes para las organizaciones dentro de la pandemia de COVID-19; por lo tanto, los administradores deberán equilibrar este riesgo al determinar sus inversiones en ciberseguridad.

Fuente original completa puede ser leído en: https://us-cert.cisa.gov/ncas/alerts/aa20-302a

Análisis profundo de Ryuk Ransomware

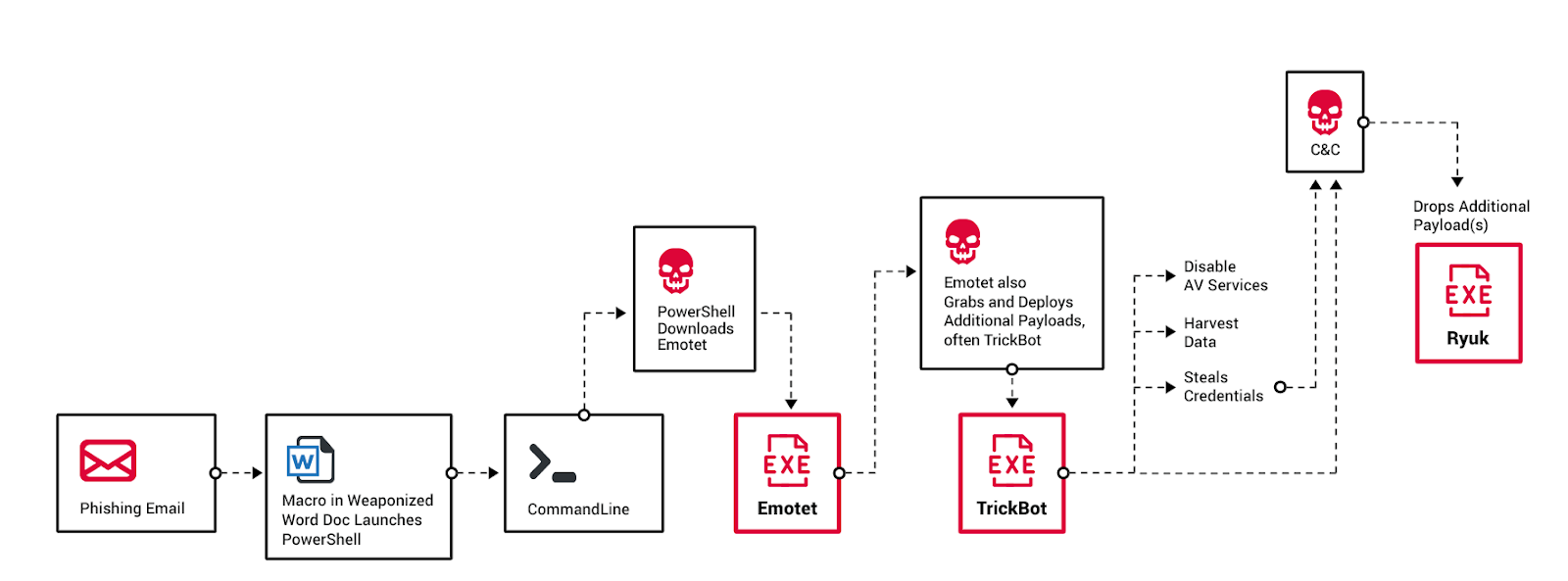

Se sabe que Ryuk es parte de un ataque más grande de "Triple Amenaza" que involucra a Emotet y TrickBot.

La primera etapa de este ataque es la entrega de Emotet a través de correos electrónicos de phishing que contienen un documento de Word armado, este documento contiene un código macro que descarga Emotet.

Una vez que Emotet se ejecuta, descarga otro malware (generalmente TrickBot) que puede recopilar información del sistema, robar credenciales, desactivar AV, realizar movimientos laterales, ...

La tercera etapa del ataque es conectarse al servidor C&C para descargar Ryuk, que hace uso del movimiento lateral realizado por TrickBot para infectar y cifrar tantos sistemas en la red como sea posible.

Fuente original completa puede ser leído en: https://n1ght-w0lf.github.io/malware%20analysis/ryuk-ransomware/

No hay comentarios.